Linux virtual private server (VPS) является надежным выбором для компаний по всему миру.

Факты вызывают тревогу.

В марте 2023 года, по данным Управления ИТ, 41,9 миллиона записей, в основном водительских прав, номеров паспортов, ежемесячных финансовых отчетов и т.д., были скомпрометированы в результате кибератак по всему миру.

Кроме того, только на три крупнейших инцидента с безопасностью в мае 2023 года пришлось более 84 миллионов взломанных записей – 86% от общего числа за месяц. Самая легкая цель? Недостаточно защищенный сервер.

Недостаточно защищенный VPS подобен бомбе замедленного действия, готовой пробить брешь в вашей репутации, финансах и доверии клиентов. К счастью, укрепление вашего Linux VPS – это не теория струн, но вы должны проявлять усердие, расширять осведомленность и применять проверенные меры безопасности.

В этом руководстве мы поговорим о 15 советах по безопасности VPS. Простые, действенные и незаменимые эти стратегии превратят ваш сервер из уязвимого в хранилище.

Что такое безопасность VPS?

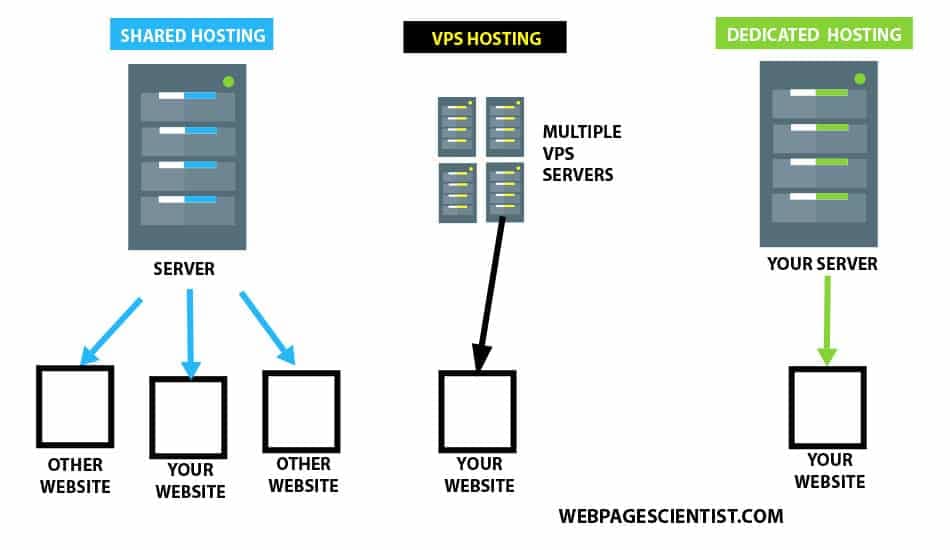

Обеспечение защиты VPS от потенциальных угроз и слабых мест включает набор протоколов, инструментов и передовых практик. По сути, виртуализированные серверы, имитирующие выделенные серверы внутри более крупных серверов, VPS, очень восприимчивы к киберугрозам из-за их подключения к Интернету.

Система безопасности VPS защищает эти цифровые среды от несанкционированного доступа, вредоносных программ, распределенных атак типа “отказ в обслуживании” (DDoS) или других нарушений безопасности.

Можно ли взломать Linux VPS? Безопасно ли это?

Linux VPS, хотя и пользуется репутацией надежной системы безопасности, не является невосприимчивым к угрозам.

Как и в любой другой системе, возникают уязвимости, и хакеры постоянно ищут любые слабые места, используя:

- Вредоносное ПО: Как только вредоносное программное обеспечение проникает в Linux изнутри, оно может поставить под угрозу производительность системы, украсть данные или даже включить сервер в ботнет.

- Экземпляр виртуальной машины: Гипервизоры, которые управляют виртуальными экземплярами, могут быть нацелены. Если хакер получит доступ к одному из виртуальных экземпляров, существует потенциальный риск для других виртуальных машин, размещенных на том же физическом компьютере.

- Конфиденциальная информация о клиентах: На вашем VPS часто хранятся важные данные, такие как учетные данные пользователя для входа в систему или личная информация клиента. Без надлежащих мер безопасности киберпреступники извлекают эти данные, как золотую жилу.

Как технология VPS повышает безопасность

Изначально технология VPS основана на “чистых” серверах, которые по своей сути повышают безопасность веб-хостинга.

Металлические серверы – это физические серверы, предназначенные исключительно для одного арендатора. Эта эксклюзивность обеспечивает полный контроль над оборудованием, устраняя риски, связанные с несколькими арендаторами. С помощью этого элемента управления вероятность того, что уязвимости одного пользователя повлияют на уязвимости другого, минимальна.

Next in line is the hypervisor.

This software marvel divides a bare-metal server into multiple VPS instances. By partitioning and sharing resources, it hosts several virtual environments on a single host machine. It remains isolated, often out of the general public’s reach, curbing potential security breaches.

Одна уязвимость может подвергнуть опасности все размещенные сайты с общим хостингом, но при использовании VPS, даже если вы технически “совместно используете” простой сервер, разделенные и виртуализированные среды предлагают уровни буферов безопасности, что делает VPS более безопасным выбором.

15 советов по защите вашего сервера

Хотя технологии предоставили компаниям инструменты для масштабирования и эффективной работы, они также открыли ворота для сложных киберугроз. Ваш сервер, основа вашего присутствия в Сети, требует надежной защиты.

Нарушение безопасности в Интернете – это не просто технический сбой; это злоупотребление доверием, удар по репутации и потенциальная финансовая ловушка. Какие упреждающие меры вам следует предпринять, чтобы защитить неприступную крепость вашего сервера от киберугроз?

1. Отключите вход с правами root

Вход с правами Root предоставляет пользователям наивысший уровень доступа к серверу. Войдя в систему как “root”, любой может вносить любые изменения по своему усмотрению, что, безусловно, сопряжено с огромным риском. В идеале администраторы должны использовать учетную запись пользователя без прав root с необходимыми привилегиями, а затем переключаться на пользователя root, когда это необходимо.

Отключив прямые учетные записи root, они могут уменьшить поверхность атаки.

В Dropbox однажды произошла утечка данных из-за того, что сотрудник использовал пароль от взломанного сайта.

2. Следите за журналами вашего сервера

В журналах записываются все действия, происходящие на вашем сервере. Регулярный мониторинг журналов позволяет обнаружить любые необычные шаблоны или потенциальные нарушения безопасности. Раннее обнаружение означает разницу между предотвращением попытки взлома и преодолением полномасштабного кризиса.

Например, если магазинный вор посещает ваш сервер несколько раз, владелец магазина может обнаружить закономерности в его поведении. Аналогичным образом, последовательный анализ журнала указывает на неоднократные попытки несанкционированного доступа.

3. Удалите ненужные модули и пакеты

Нарушение Equifax в 2017 году затронуло 143 миллиона человек. Причиной оказалась не исправленная уязвимость в программном обеспечении веб-приложений Apache Struts, ненужном для большинства модуле.

Что это значит?

Каждый предустановленный программный пакет или модуль потенциально может содержать уязвимости, и не все они необходимы для ваших операций. Удаление неиспользуемых или устаревших пакетов уменьшает количество возможных точек входа.

4. Измените SSH-порт по умолчанию и начните использовать SSH-ключи

Защищенная оболочка (SSH) обычно используется для безопасного доступа к серверам. Однако злоумышленники часто используют порт 22 по умолчанию. Просто изменив его на нестандартный порт, вы можете избежать многих попыток автоматической атаки.

Более того, использование SSH-ключей – криптографических ключей – вместо паролей повышает безопасность. SSH-ключи более сложны, и их труднее взломать, чем даже самые надежные пароли.

Крупные компании поощряют использование SSH-ключей для аутентификации. Например, GitHub подчеркивает свои преимущества в области безопасности по сравнению с традиционными паролями.

5. Настройте внутренний брандмауэр (iptables)

iptables функционируют как внутренний брандмауэр, контролируя трафик, который поступает на ваш сервер и выходит из него.

Фильтруя и устанавливая правила для IP-пакетов, вы можете решать, какие подключения разрешать, а какие блокировать. Это дает вам еще одну защиту от хакеров.

Основные веб-платформы, такие как Amazon Web Services, часто подчеркивают важность настройки правильных правил iptables для защиты ресурсов.

6. Установите антивирус

Хотя Linux часто хвалят за его надежную защиту, он не застрахован от угроз.

Установка антивируса на ваш VPS помогает обнаруживать и нейтрализовывать вредоносное программное обеспечение для обеспечения безопасности ваших данных. Точно так же, как программное обеспечение защитило миллионы компьютеров по всему миру, обнаруживая угрозы в режиме реального времени, антивирус для вашего сервера постоянно сканирует файлы и процессы, чтобы не допустить вредоносного ПО.

7. Регулярно создавайте резервные копии

В 2021 году атака программы-вымогателя на трубопровод Colonial привела к остановке и нарушению поставок топлива по всему Восточному побережью Соединенных Штатов.

Регулярное резервное копирование ваших данных защищает вас и ваш сервер от подобных сбоев. Имея резервные копии, вы можете восстановить все в прежнем состоянии в случае инцидента с потерей данных.

8. Отключите IPv6

Отключение IPv6, последней версии интернет-протокола, может предотвратить потенциальные уязвимости и атаки. Но это также может привести к появлению новых рисков, если они не будут должным образом настроены и защищены.

Отключение IPv6 уменьшает поверхность атаки и потенциальную подверженность киберугрозам.

9. Отключите неиспользуемые порты

Каждый открытый порт вашего VPS – потенциальный шлюз для кибератак. Отключая неиспользуемые порты, вы, по сути, закрываете ненужные открытые двери. Это затрудняет проникновение злоумышленников.

82%

нарушения связаны с человеческим фактором, включая как ошибки, так и преднамеренное неправильное использование.

Источник: Отчет о расследовании утечки данных Verizon за 2022 год

Отключение неиспользуемых портов снижает риск человеческой ошибки.

10. Используйте шифрование GnuPG

Шифрование GNU Privacy Guard (GnuPG) помогает шифровать и подписывать ваши данные и сообщения. Оно обеспечивает уровень безопасности, позволяющий вашим данным оставаться конфиденциальными и защищенными от несанкционированного доступа.

В 2022 году был обнаружен вариант программы-вымогателя под названием “LockFile”, который использовал шифрование GnuPG для шифрования файлов на зараженных системах. Программа-вымогатель была особенно коварной, нацеливаясь на конкретные организации и обходя стандартные протоколы безопасности.

11. Установите сканер руткитов

Руткиты – это вредоносные программные платформы, которые могут получить несанкционированный доступ к серверу и оставаться скрытыми. Установка сканера руткитов нейтрализует скрытые угрозы.

В 2023 году сообщество кибербезопасности идентифицировало новый руткит под названием MosaicRegressor, который был специально нацелен на серверы Linux. Вызывает тревогу то, что это может легко обойти обычные протоколы безопасности.

12. Используйте брандмауэр

Ваш брандмауэр – это вышибала вашего сервера для вашего сервера. Он проверяет все входящие и исходящие данные. При соблюдении правильных правил и рекомендаций брандмауэры останавливают сомнительные запросы или определенные нежелательные IP-адреса.

Например, предприятия, столкнувшиеся с проблемой DDoS-атаки, часто могут смягчить последствия, используя хорошо настроенные брандмауэры.

13. Проверьте права пользователей

Убедитесь, что за безопасностью вашего сервера следят только нужные люди. Мы часто обращаем внимание на опасность извне, но иногда нарушитель спокойствия может звонить из дома.

В ноябре 2021 года всплыл вопиющий пример , когда бывший сотрудник медицинского центра Южной Джорджии в Валдосте, штат Джорджия, загрузил конфиденциальные данные на один из своих USB-накопителей через день после увольнения с работы.

Регулярная проверка и обновление пользовательских разрешений предотвращает потенциально катастрофические ситуации, подобные этой.

14. Используйте разделение диска

Чтобы выполнить разбиение диска на разделы, необходимо разделить жесткий диск вашего сервера на несколько изолированных разделов, чтобы при возникновении проблем с одним разделом остальные оставались работоспособными.

15. Используйте SFTP, а не FTP

Протокол передачи файлов (FTP) когда-то был обычным методом передачи файлов, но в нем отсутствует шифрование, что означает, что данные, отправляемые по FTP, уязвимы для перехвата. Затем был разработан протокол Secure file transfer protocol (SFTP), работающий аналогично FTP, с дополнительным бонусом в виде шифрования данных.

Подумайте о том, когда вы передаете данные клиента или конфиденциальные деловые данные. Использование SFTP похоже на отправку запечатанной, защищенной курьерской посылки, в то время как использование FTP похоже на отправку почтовой открытки – любой может прочитать ее, если перехватит.

Бонусный совет: найдите безопасный хостинг

Выбор услуги хостинга зависит не только от скорости и времени безотказной работы; надежный хостинг-провайдер – это первая линия защиты от потенциальных киберугроз. Ищите поставщиков, которые отдают приоритет сквозному шифрованию, регулярно обновляют свои системы и предлагают стабильные резервные копии.

Обзоры и рекомендации могут быть ценными, но углубите свое понимание, задав следующие вопросы:

- Как этот потенциальный поставщик справлялся с прошлыми инцидентами безопасности?

- Какая инфраструктура безопасности у них имеется?

- Самое главное, предлагают ли они специализированную поддержку для решения ваших проблем с безопасностью?

Как устранить распространенные уязвимости в системе безопасности VPS

Киберугрозы часто ближе, чем вы думаете. Даже незначительные уязвимости могут побудить хакеров проникнуть в ваши системы. Распознавание слабых мест и оперативные действия укрепляют безопасность вашего VPS.

Ознакомьтесь с этими распространенными ошибками, чтобы узнать, как их обойти.

1. Слабые пароли

Любимый шлюз хакеров – это ненадежный пароль. Согласно опросу Национального центра кибербезопасности Великобритании, 23,2 миллиона жертв использовали “123456” в качестве паролей, которые позже были украдены.

81% утечек данных компаний происходят из-за украденных ненадежных паролей.

Исправление: Примените политику паролей, которая требует использования буквенно-цифровых символов, специальных символов и различных регистров, чтобы уменьшить зависимость от легко угадываемых фраз. Программа Password Manager может генерировать и хранить сложные пароли.

Рекомендации Национального института стандартов и технологий призывают пользователей создавать пароли, которые представляют собой “длинные фразы, которые легко запоминаются” — серию из четырех или пяти слов, соединенных вместе.

2. Устаревшее программное обеспечение

Запуск устаревшего программного обеспечения сродни оставлению ваших дверей незапертыми. Киберпреступники постоянно ищут известные уязвимости в старых версиях точно так же, как домашние воры ищут заросшие лужайки и переполненные почтовые ящики.

Рассмотрим атаку программы-вымогателяWannaCry, которая использовала более старые версии Windows и затронула более 200 000 компьютеров.

Исправление: вам необходимо регулярно обновлять и исправлять программное обеспечение. ИТ-специалисты могут внедрять автоматизированные системы, такие как автоматическое обновление для Linux, для своевременного обновления программного обеспечения.

3. Незащищенные порты

Открытый порт подобен незапертой двери для хакеров. Например, уязвимость базы данных Redis возникла в результате незащищенных портов.

Исправление: используйте такие инструменты, как Nmap, для сканирования и идентификации открытых портов. Закройте ненужные порты и используйте брандмауэры, такие как UFW или iptables, для ограничения доступа. Чем меньше дверей у вас открыто, тем меньше способов проникнуть внутрь.

4. Недостаточно прав пользователя

Чрезмерно привилегированные пользователи грозят катастрофой. Проанализировав квартальные отчеты 500 компаний, Accenture сообщила, что 37% кибератак на предприятиях происходят от внутренних участников.

Исправление: Установите принцип наименьших привилегий (PoLP). Назначайте роли на основе необходимости и регулярно проверяйте разрешения пользователей. Обеспечение того, чтобы у каждого пользователя были только те разрешения, которые ему нужны, сводит к минимуму потенциальный ущерб.

5. Отсутствие надзора

Без бдительного контроля за работой сервера нарушения остаются незамеченными и прокладывают путь к потенциальным угрозам.

Рассмотрим ситуацию, когда происходит неожиданный всплеск трафика. Это может быть DDoS-атака, но без надлежащего контроля кто-то может легко неправильно истолковать ее как внезапный приток настоящих пользователей.

Исправление: Инвестируйте в инструменты мониторинга. Периодически просматривайте журналы и настраивайте оповещения о необычных инцидентах, потому что вы не можете защитить то, что не можете отслеживать.

6. Нет контроля на функциональном уровне

Контроль на функциональном уровне выходит за рамки общих пользовательских разрешений и затрагивает конкретные задачи, которые может выполнять пользователь.

Допустим, сотрудник финансового отдела компании имеет доступ к просмотру и изменению данных о заработной плате. Без четких границ этот сотрудник может внести непреднамеренные изменения, ошибки или даже вредоносные действия.

Исправление: Внедрите системы контроля доступа на основе функций (FBAC), чтобы убедиться, что пользователи получают доступ только к функциям, жизненно важным для их роли. Регулярные проверки этих разрешений способствуют дальнейшей настройке и обеспечению безопасного доступа.

Управляя функциями, вы не просто ограничиваете доступ; вы формируете безопасную среду, соответствующую роли каждого пользователя.

Охрана ворот: императив безопасности VPS

Поскольку киберугрозы становятся все более изощренными и распространенными, незащищенный сервер может привести к большим проблемам. Вы можете потерять важные данные – вы можете потерять веру людей в вас.

Обеспечение безопасности VPS подобно уходу за садом; вы должны продолжать в том же духе. Оставаясь в курсе событий и следуя хорошим советам по безопасности, вы создаете надежную защиту.

И помните, защищая свой сервер, вы показываете своим пользователям, что действительно заботитесь об их доверии.