Знание того, как обезопасить свой веб-сайт, может стать разницей между обменом положительными новостями с пользователями веб-сайта и необходимостью информировать их о том, что их данные были взломаны.

Есть определенные вещи, которые должен знать каждый владелец веб-сайта, и очень важная из них – как сделать ваш веб-сайт безопасным (или, по крайней мере, максимально безопасным). Мы здесь для того, чтобы предоставить рекомендации, которые могут послужить кратким напоминанием для одних и учебным руководством для других.

Давайте разберемся с этим.

Как обезопасить свой веб-сайт (17 способов)

Давайте сразу перейдем к ответу на вопрос, который вы хотите знать: “Как мне сделать мой веб-сайт безопасным?”

Используйте криптографию с открытым ключом в своих интересах

1. Установите сертификат SSL / TLS, который защищает ваш основной домен (и любые поддомены).

Учитывая, что мы являемся SSL Store, неудивительно, что первым пунктом в нашем списке будет сертификат безопасности веб-сайта. Однако причина, по которой мы это делаем, не является чисто предвзятой; использование действительного сертификата SSL / TLS на вашем веб-сайте:

- Это лучшая в отрасли практика защиты передаваемых данных с использованием шифрования с открытым ключом.

- Повышает рейтинг вашего сайта в поисковой системе Google.

- Помогает соблюдать отраслевые законы и нормативные акты о безопасности данных и конфиденциальности.

- Поддерживает репутацию вашего бренда и авторитет среди клиентов благодаря цифровому доверию.

Когда данные передаются открытым текстом, они уязвимы для атак типа “человек посередине” (MitM). Это означает, что злоумышленники могут видеть и красть конфиденциальные данные (кредитные карты, информацию о банковском счете, имена пользователей и пароли и т.д.), Которые они могут использовать для совершения преступлений. Они также могут внедрять вредоносный контент и создавать множество других проблем.

Следующий пункт в списке того, как обезопасить свой веб-сайт, идет рука об руку с первым ….

2. Тщательно управляйте цифровыми активами PKI с помощью автоматизации, чтобы избежать простоев

Наличие просроченного, отозванного или иным образом недействительного сертификата SSL / TLS на вашем веб-сайте или веб-приложении означает, что вас (и команду поддержки клиентов вашей компании) ждут трудные дни. Если сертификат недействителен, ваш сайт, приложение и клиенты будут испытывать простои или перебои в обслуживании.

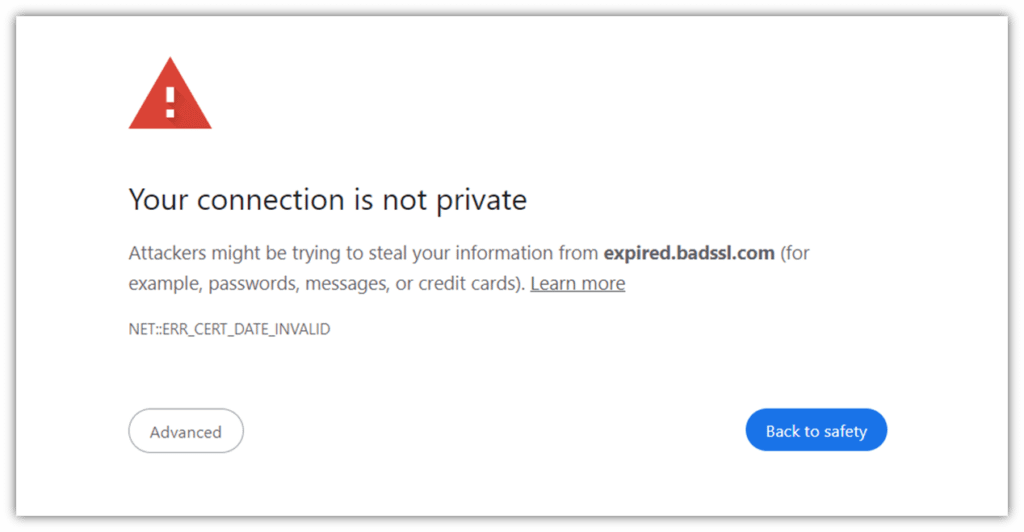

Например, вот тип сообщения, которое могут видеть ваши клиенты, если ваш сайт использует недействительный сертификат SSL / TLS:

Вот как это может выглядеть (в Google Chrome), если на вашем сайте используется сертификат безопасности веб-сайта с истекшим сроком действия:

Подобные простои создают у клиентов плохое впечатление о вашей компании, разрушают отношения и приводят к потере продаж и доходов.

Используйте автоматизацию для упрощения задач управления сертификатами

Если вы хотите облегчить себе выполнение этих задач, рассмотрите возможность использования инструмента автоматизации управления сертификатами. Эти инструменты предназначены для упрощения управления сертификатами, предоставляя вам полную видимость вашей сети и распределенных по ней криптографических ресурсов.

3. Регулярно сканируйте свой веб-сайт с помощью надежного средства проверки безопасности

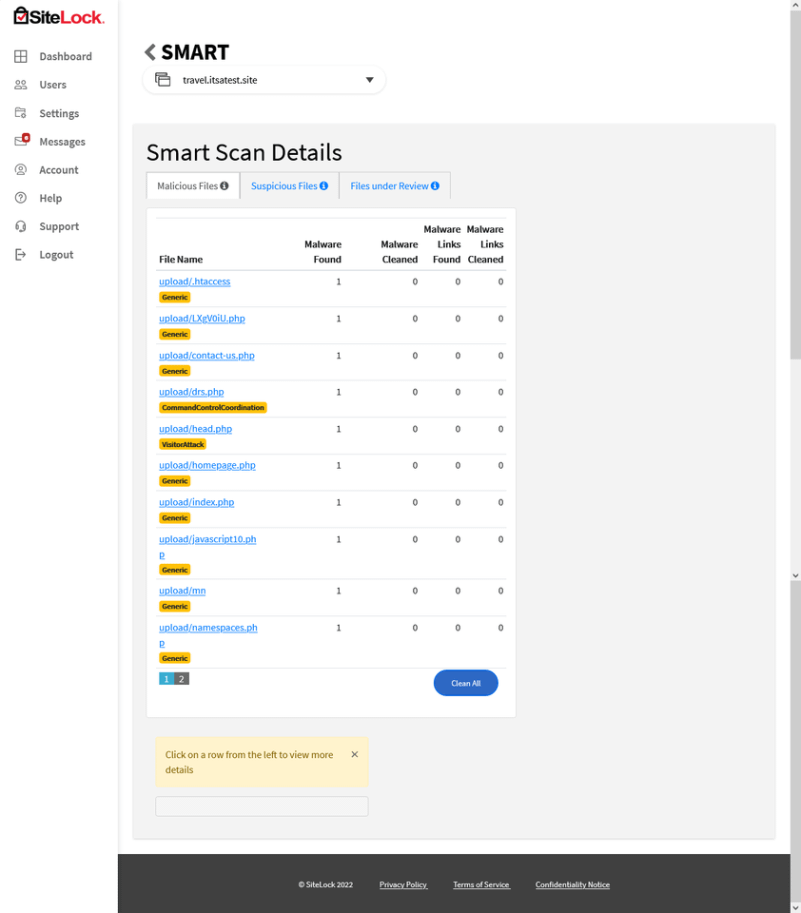

В идеале вы должны ежедневно использовать сканер веб-сайта для выявления уязвимостей и других возможностей использования, которые необходимо устранить. Использование инструмента сканирования веб-сайта – это то, что может помочь вам найти и идентифицировать уязвимости и вредоносное ПО, которые могут существовать на вашем веб-сайте.

SiteLock – это инструмент мониторинга, который повышает безопасность вашего веб-сайта за счет автоматического сканирования, обнаружения и блокирования киберугроз.

4. Используйте брандмауэр веб-приложений (WAF)

Брандмауэр веб-приложений часто считается отраслевым решением, помогающим организациям защитить свои веб-приложения от злоумышленников и кибератак. Его задача – помогать вам фильтровать и отслеживать HTTP / HTTPS-трафик для выявления любых необычных действий на вашем веб-сайте / веб-приложениях или с них.

Вам может помочь WAF:

- Определение скачков и падений трафика,

- Следите за тем, откуда поступает трафик, и

- Поможет вам остановить вредоносный трафик ботов на его пути.

Это может быть полезно для выявления распределенных атак типа “отказ в обслуживании” (DDoS) и смягчения их последствий.

Но не думайте, что одного использования WAF достаточно; использование этого инструмента должно быть частью гораздо более масштабной стратегии кибербезопасности.

Не уверены, нужен ли вашему сайту или веб-приложениям WAF? Задайте себе несколько быстрых вопросов:

- Собираете ли вы персональные данные клиентов через свое веб-приложение?

- Занимается ли ваша организация электронной коммерцией?

- Вы хотите повысить видимость вашего трафика?

- Вы хотите иметь возможность помогать выявлять и останавливать DDoS-атаки?

Если ответ на любой из этих вопросов “да”, то вы должны использовать брандмауэр веб-приложений.

5. Отслеживайте журналы вашего веб-сайта (могут помочь автоматизированные инструменты).

Мониторинг веб-сайтов и веб-приложений жизненно важен для безопасности каждого веб-сайта. Но мы понимаем: мониторинг журналов вашей цифровой собственности так же привлекателен, как стрижка ногтей на ногах. На самом деле вы не хотите выполнять эту задачу, но, что ж, кто-то же должен это делать.

Аналогичным образом, журналы веб-сайта содержат огромное количество информации, касающейся запросов на доступ, изменений, ошибок, событий и инцидентов безопасности. Но реальность такова, что они генерируют огромное количество данных, которые практически невозможно просмотреть вручную. (У кого есть время?)

Как вы можете себе представить, эти инструменты создают чудовищное количество “шума”. К счастью, существуют инструменты автоматического анализа журналов, которые могут помочь вам собирать и осмысливать все типы данных.

Поддерживайте в актуальном состоянии инструменты безопасности веб-сайта и плагины (в основном для администраторов сайтов WordPress)

Используете ли вы WordPress для своего сайта? Если вам нравятся 43% веб-сайтов, оцененных W3Techs, то ваш ответ – да. Если да, то тезисы следующего раздела в основном относятся к вам.

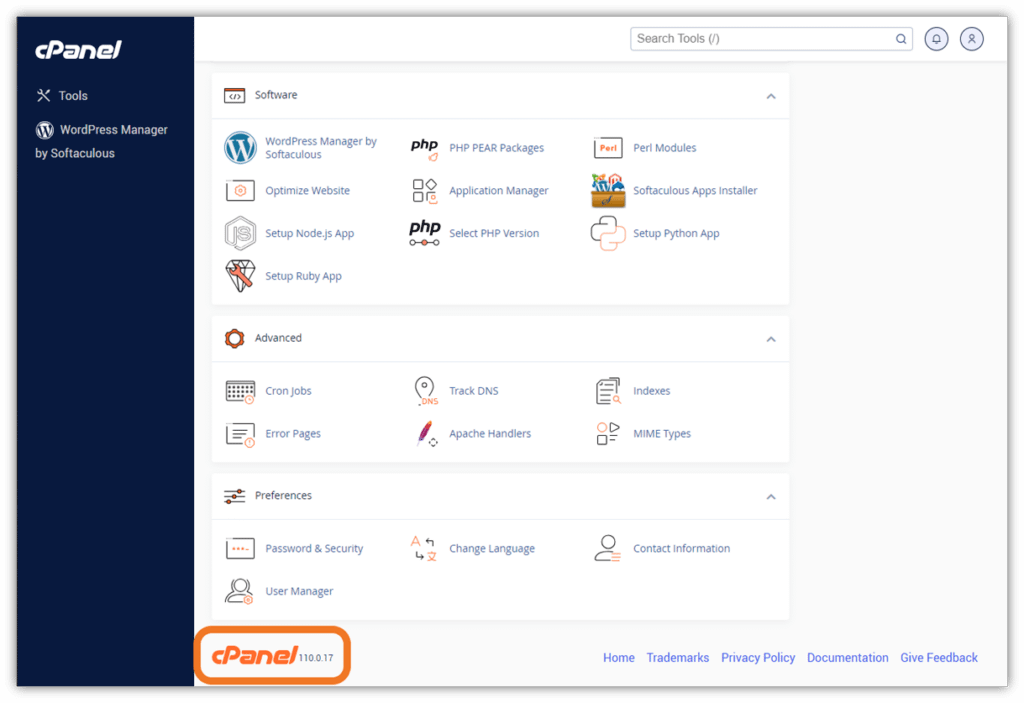

6. Убедитесь, что вы используете последнюю версию программного обеспечения вашего хост-клиента

Независимо от того, какое программное обеспечение для управления хостингом вы используете (например, cPanel для виртуального хостинга, Plesk, DirectAdmin), убедитесь, что на вашем сервере установлена последняя версия. Если это не так, то вам нужно обновить свой интерфейс до последней версии.

Применение системных исправлений и обновлений позволяет разработчику программного обеспечения устранять любые уязвимости или проблемы, которые могут вызвать у вас проблемы сейчас и / или в будущем. Поэтому, как и в случае с любым программным обеспечением, следите за тем, чтобы версия вашего программного обеспечения была как можно более актуальной.

Например, если вы являетесь пользователем cPanel, вы можете узнать, какую версию программного обеспечения используете, прокрутив страницу вниз в нижней части панели мониторинга после входа в систему:

7. Устанавливайте плагины от надежных (авторитетных) разработчиков и издателей

Если вы являетесь администратором сайта WordPress, вы, вероятно, хорошо знакомы с плагинами, темами и другими надстройками WordPress. Плагины могут удовлетворять и упрощать широкий спектр потребностей и задач, обеспечивая гибкость и возможности настройки.

Однако недостатком является то, что установка этих инструментов может увеличить поверхность атаки, если разработчик не будет тщательно управлять ими и обновлять их. (Подробнее об этом чуть позже.) Использование плохо защищенных и устаревших плагинов для веб-сайта создает уязвимости в защите вашего веб-сайта, которых в противном случае могло бы и не быть.

Именно по этим причинам (и другим), если вы решите использовать плагины и темы сторонних производителей, вам следует выбирать только те, что принадлежат уважаемым разработчикам / издателям, которые регулярно обновляют свои продукты. Обязательно прочитайте отзывы и проведите исследование из других источников, прежде чем принимать решение о том, какие плагины использовать.

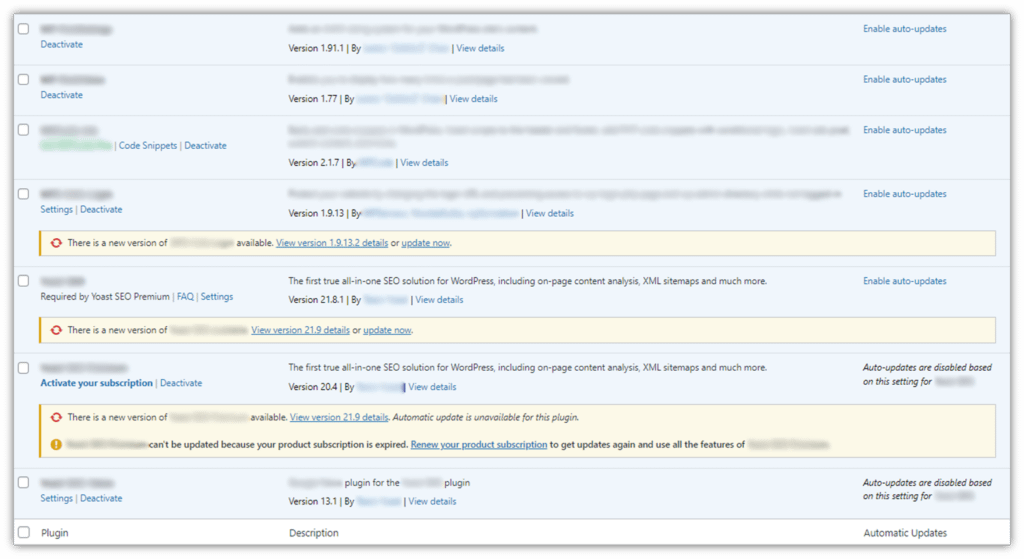

8. Поддерживайте актуальность всех ваших тем и плагинов

WPScan сообщает, что 94% уязвимостей в их базе данных являются плагинами. Известно, что злоумышленники, использующие межсайтовый скриптинг (XSS), используют уязвимые плагины для внедрения вредоносного кода на сайты WordPress. В зависимости от серьезности, этот тип атаки может позволить злоумышленникам полностью захватить ваш веб-сайт.

По этим причинам (и тем, которые мы упоминали в последних двух разделах) вы должны поддерживать свои темы и плагины в актуальном состоянии. Это является одновременно лучшей отраслевой практикой и способом предотвратить использование уязвимостей на вашем веб-сайте субъектами угроз.

Это действительно просто сделать в WordPress. В левой панели навигации на панели управления WordPress нажмите на Плагины, и откроется страница со списком всех установленных вами плагинов (как активных, так и деактивированных). Здесь вы можете вручную обновлять, активировать и деактивировать свои плагины или включить автоматическое обновление. ПРИМЕЧАНИЕ: Если в плагине есть уязвимость, но обновления еще нет, вы ее здесь не увидите. Это еще одна причина, по которой также крайне важно проводить регулярное (ежедневное) сканирование уязвимостей.

Что касается тем, просто загляните в раздел “Обновления” на панели навигации слева и прокрутите вниз. Если какие-либо темы нуждаются в обновлении, вам сообщат об этом и предоставят возможность обновить их всего в два клика.

Безопасный доступ к панели управления вашего администратора и другим конфиденциальным ресурсам

9. Строго контролируйте назначенные административные привилегии и доступ

Итак, мы прошли половину списка способов ответить на вопрос: “Как мне сделать мой веб-сайт безопасным?” Теперь, пожалуйста, повторяйте за мной: не всем, кто хочет получить доступ, нужен доступ.

Только потому, что сотрудник хочет получить доступ администратора к вашему веб-сайту, базе данных или другим связанным ресурсам, он должен иметь его. Доступ должен быть предоставлен только на самом минимальном уровне. Именно эта идея лежит в основе принципа наименьших привилегий (PoLP, или того, что также известно как модель наименьших привилегий).

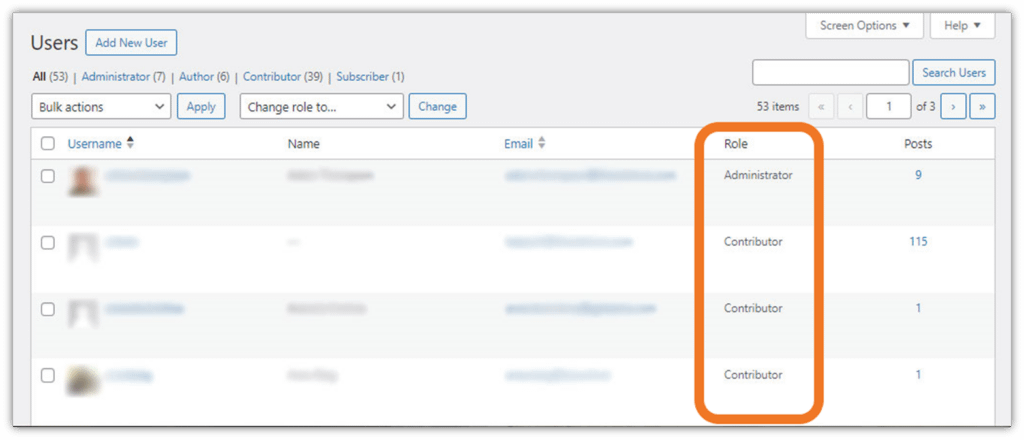

Например, доступ к панели управления вашего веб-сайта должен быть ограничен только теми лицами, которым это необходимо в соответствии с их ролями. Права доступа должны предоставляться в зависимости от должностных обязанностей отдельных сотрудников и задач, которые они должны выполнять. Вот и все. Просто предоставьте им абсолютный минимум разрешений, необходимых для выполнения их работы.

Это означает, что специалисту по маркетингу, в обязанности которого входит написание и публикация сообщений в блогах, скорее всего, не нужен тот же уровень доступа, что и веб-разработчику, которому нужно возиться с корневым каталогом веб-сайта. Та же идея применима к доступу к вашему серверу и другим конфиденциальным ресурсам. Будьте очень осторожны, чтобы гарантировать, что вы назначаете права администратора только тем, чьи роли этого требуют.

Вот краткий пример того, как это выглядит, когда пользователю назначаются права доступа по ролям в блоге WordPress:

10. Требуется использование безопасных уникальных паролей (и менеджера паролей)

Хотя это может показаться простым, обеспечение надежной защиты паролем – один из самых важных моментов, который вы можете донести до своих сотрудников. Это связано с тем, что учетные записи ваших сотрудников (и все, к чему они прикасаются) защищены настолько, насколько безопасны учетные данные, которые они используют для доступа к ним.

Если их пароли повторно используются с других учетных записей или если это обычные пароли, которые можно найти практически в любом списке взломов, то они бесполезны с точки зрения безопасности вашего сайта.

Мы видели неприятный пример этого, когда компания по генетическому тестированию 23andMe указала пальцем на клиентов после утечки данных, заявив, что они повторно использовали учетные данные для входа, которые были скомпрометированы при утечке данных другими сторонними компаниями.

Очень важно установить требования к паролям и сверять входные данные с известными базами данных утечек / взломанных паролей и обычными паролями. Таким образом, если Сэм из вашего отдела продаж попытается сменить свой пароль на что-то, что уже определено как скомпрометированное, вы можете сделать так, чтобы ему пришлось изменить свой ввод на что-то другое. (ПРИМЕЧАНИЕ: Не сообщайте пользователю, что пароль уже используется — это выдаст слишком много информации. Вместо этого сообщите пользователю, что выбранный им пароль неверен, и заставьте его повторно ввести новый пароль. Подробнее об этом мы поговорим позже.)

Кроме того, найдите время, чтобы ознакомить пользователей с рекомендациями по защите паролем для всех учетных записей, включая их учетные данные для входа на веб-сайт. В этой теме следует поговорить о безопасном хранении паролей (т. Е. Сохранять их в инструменте управления паролями, а не хранить в заметках для рассылки).

11. Внедряйте процессы и процедуры с нулевым доверием

Идея нулевого доверия заключается в том, что вы никогда не доверяете чему-либо или кому-либо автоматически и всегда должны все проверять. (Все дело в непрерывной аутентификации.) Практически каждая компания должна стремиться к такому подходу с точки зрения защиты своих сетей и ИТ-инфраструктуры в целом. Но как это применимо к вашему веб-сайту?

Когда дело доходит до обеспечения административного доступа к вашему веб-сайту, полагайтесь на методы цифровой идентификации и аутентификации, которые выходят за рамки одних только традиционных комбинаций имени пользователя и пароля. Итак, какие способы помогут вам подтвердить цифровую идентификацию пользователя при попытке входа в систему от имени администратора на вашем сайте?

Внедрите меры безопасности, основанные на проверке человеком (MFA, CAPTCHA и т.д.)

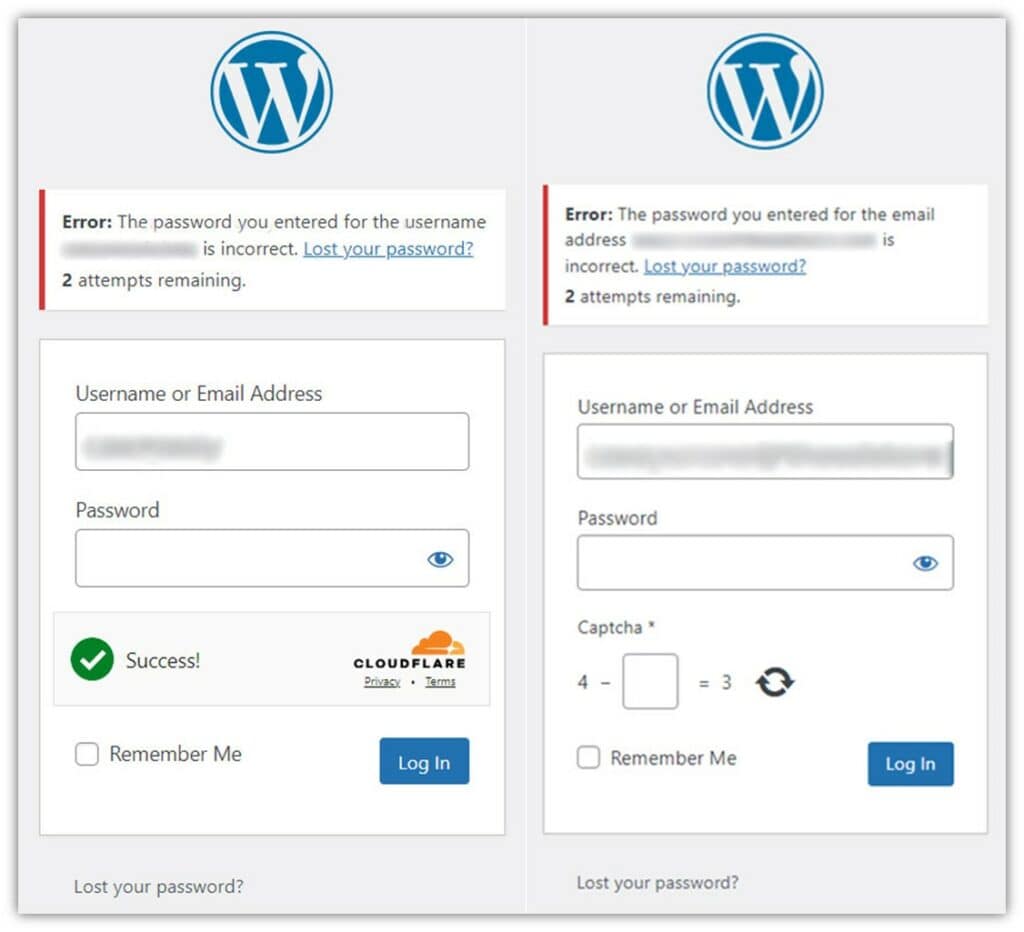

Хорошим первым шагом к отсечению вредоносного трафика ботов и атак методом перебора является внедрение многофакторной аутентификации (MFA), captcha / reCAPTCHA или эквивалентной замены, такой как турникет Cloudflare.

Давайте быстро рассмотрим, что делает каждый из этих инструментов:

- Многофакторная аутентификация — эти инструменты добавляют еще один уровень безопасности к процессу аутентификации, требуя от пользователей подтверждения своей личности более сложными методами. Например, вы должны знать пароль и иметь телефон, на который приходит push-уведомление от приложения для аутентификации, такого как Google Authenticator или Okta.

- CAPTCHA или reCAPTCHA — Эти автоматизированные механизмы безопасности требуют, чтобы вы сделали что-то, чтобы доказать, что вы настоящий человек, а не бот, для аутентификации. Например, вам может потребоваться выбрать картинки, кликнуть бота, ответить на математический вопрос, собрать головоломку или участвовать каким-либо другим способом.

- Турникет Cloudflare — эта альтернатива технологиям CAPTCHA запускает вызовы JavaScript, которые обнаруживают поведение человека и задействуют секретные ключи и токены в фоновом режиме. Этот механизм не требует от пользователей решения каких-либо головоломок или участия подобными способами.

Вот как это выглядит, когда у вас включен турникет Cloudflare или математическая КАПЧА на WordPress, а кто-то пытается войти в систему с неправильным паролем:

Требовать от администратора использования безопасных подключений

Небольшая проверка CYA всегда полезна для бизнеса, особенно в нашем мире, где все больше судебных процессов. Как организация, одна из вещей, которые вы можете сделать, – это установить внутреннюю политику компании, охватывающую установленные модели поведения и стандарты, которым должен следовать каждый сотрудник.

Например, когда сотрудники входят в систему на своем рабочем устройстве, у вас может появиться экран подтверждения, на котором сообщается об установленных правилах поведения и стандартах, которые они должны подтвердить для доступа к устройству.

В ваших документированных процедурах обязательно укажите, что при доступе к защищенным цифровым активам и системам (включая панель администратора вашего веб-сайта) авторизованные пользователи всегда должны использовать безопасные зашифрованные соединения. Вот два таких способа добиться этого.:

- Требуйте от сотрудников в офисе подключения через защищенную сеть Ethernet вашей компании или

- Требуйте от пользователей, работающих удаленно, использовать безопасное VPN-соединение на основе PKI сертификатов аутентификации клиентов.

Вы также можете включить это в свою политику, которую сотрудники должны прочитать, признать и согласиться соблюдать в рамках процесса найма.

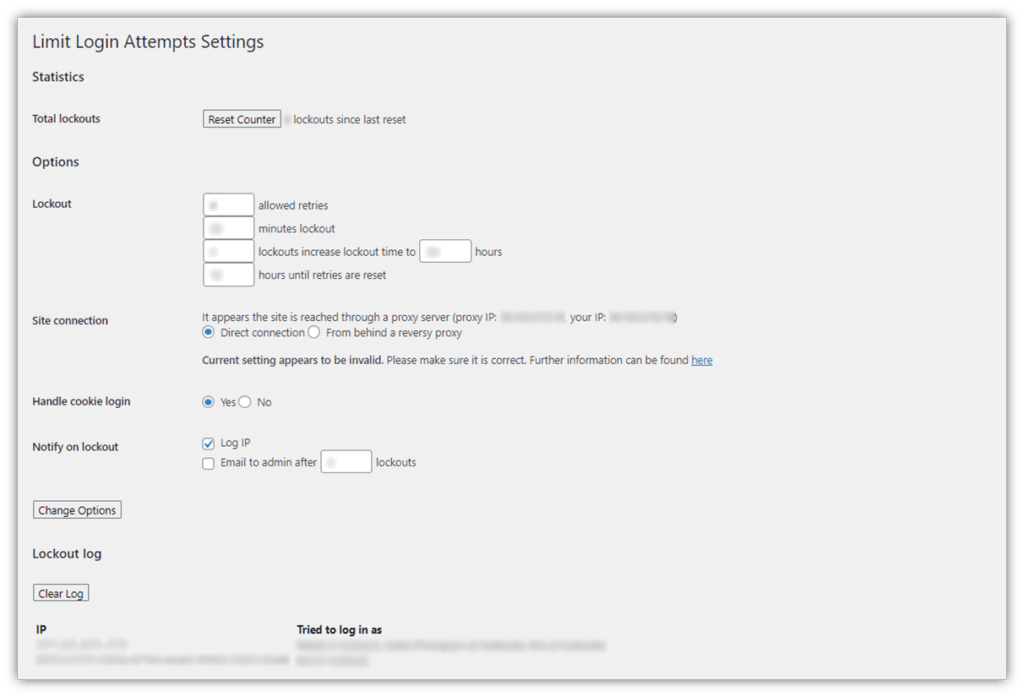

12. Ограничьте недопустимые попытки входа в систему

Это важная информация о том, как обезопасить веб-сайт. Если вы не хотите, чтобы люди пытались проникнуть на сайт грубой силой, хорошей мерой безопасности для предотвращения этого является установка пороговых значений блокировки учетной записи. Например, вы можете настроить его таким образом, чтобы любой пользователь мог пытаться ввести свой пароль не более трех раз. После этого учетная запись будет заблокирована на определенный период (10 минут, 3 часа, 24 часа и т.д.).

Такой подход помогает злоумышленникам предотвратить запуск скриптов с угаданными комбинациями имени пользователя и пароля от грубого проникновения на ваш сайт. Это также полезно при подделке учетных данных и других подобных атаках по той же причине.

13. Используйте списки разрешений и блокировок, чтобы ограничить доступ к элементам управления администратора

Списки разрешений (ранее называемые белыми списками) и списки блокировок (ранее черные списки) – это инструменты, которые предоставляют администраторам веб-сайтов детальный контроль над доступом к их цифровым свойствам. Их можно использовать в нескольких сценариях, включая создание белых списков веб-сайтов и учетных записей электронной почты.

Для веб-сайтов списки разрешений обычно зависят от IP-адресов пользователей. Например, вы можете использовать список разрешений, чтобы ограничить доступ к определенным частям вашего веб-сайта, таким как страница входа, только для одного или нескольких указанных пользователей, включив их IP-адрес в список разрешений.

Аналогичным образом, вы можете использовать список блокировок, чтобы запретить определенным пользователям доступ к частям вашего веб-сайта.

Представьте себе сценарий, в котором вы купили красивый дом в закрытом сообществе с ограниченным доступом.

- Если вы хотите, чтобы доступ к сайту имели только определенные люди, вы можете предоставить службе безопасности сообщества список авторизованных пользователей (allowlist), чтобы разрешить вход.

- Если есть кто-то, кого вы не хотели бы видеть на своих новых раскопках, вы можете предоставить информацию об этом человеке охране у ворот. Этому пользователю будет запрещен доступ к собственности (список блокировки).

При использовании списка разрешений вы можете установить в настройках доступа по умолчанию значение “Запретить”, тем самым исключив всех, чей IP-адрес явно не указан. Но как вы можете использовать это, чтобы разрешить подключения только с указанных IP-адресов?

- Установите плагины, которые включают функции списка разрешений / списка блокировок (для пользователей WordPress).

- Обновите файл .htaccess вашего сайта, чтобы в нем были указаны определенные IP-адреса. (ПРИМЕЧАНИЕ: это должны делать только опытные администраторы сайта.)

- Установите правила брандмауэра для обеспечения соблюдения вашего списка разрешений.

14. Используйте Salting для повышения безопасности сохраненных значений хэша пароля

Если ваш веб-сайт позволяет пользователям входить в систему, создавая имена пользователей и пароли, этот раздел для вас. Изменение пароля – важная практика в области безопасности базы данных для защиты сохраненных сведений, связанных с паролем. Вы никогда не захотите хранить пароли в виде открытого текста в своей базе данных, потому что они будут уязвимы для взлома с помощью хэш-таблиц и атак с использованием радужных таблиц. Вместо этого вам следует хранить измененные значения хэша паролей.

Этот процесс включает в себя ввод входных данных (т. Е. пароля в виде открытого текста) и добавление к ним соли (случайной уникальной строки данных) перед применением криптографической хэш-функции. При этом генерируется уникальное хэш-значение пароля, которое вы можете использовать вместо обычного текстового пароля.

Давайте представим это, используя пароль Password123 и значение salt + Oa8kFpYobjX:

Пароль 123 + +Oa8kFpYobjX = e72fd887c202a4367b8a96d42d1a1e10

Даже если два пользователя используют один и тот же пароль, когда к нему добавляется уникальное значение salt перед применением хэш-функции, результирующее хэш-значение для пароля каждого пользователя будет совершенно разным.

Не разглашайте слишком много информации

Защита информации, связанной с вашей учетной записью, сродни игре в покер: вам нужно держать свои карты поближе к кошельку и не давать никаких подсказок, которые предупредили бы других игроков о ваших планах. Аналогичным образом, когда дело доходит до безопасности учетной записи, вы не хотите выдавать слишком много информации в сообщениях об ошибках.

Например, когда пользователь пытается войти на веб-сайт, используя неправильный пароль, нередко появляется ответное сообщение о том, что он ввел неправильный пароль. Хотя на первый взгляд это кажется стандартным ответом, такой подход может снизить безопасность вашего веб-сайта, поскольку предоставляет киберпреступникам полезную информацию, которую они могут использовать для атак со взломом учетных данных.

Например, если вы укажете, что пароль был неверным, это позволит им узнать, что имя пользователя указано правильно. Затем они могут использовать это имя пользователя и пробовать с ним различные комбинации паролей, пока не получат золото.

Внедрите методы защиты базы данных

15. Безопасный доступ (физический и удаленный) к вашей базе данных

Ваш веб-сайт и база данных – это отдельные, но тесно связанные цифровые активы, которые должны быть защищены. Веб-сайты используют базы данных в качестве внутренних систем хранения и управления для всех видов контента (например, копии веб-сайта, графики, видеоматериалов и т.д.). Они полагаются на базы данных для хранения данных, которые они могут извлекать и отображать пользователям, не закодировав все жестко непосредственно на сайте.

Надежная защита базы данных обеспечивает авторизованный доступ к данным, сохраняя конфиденциальность, целостность и доступность (CIA) самой базы данных.

Вы можете использовать физические меры безопасности — держать серверы базы данных заблокированными, осуществлять безопасный доступ с помощью удостоверений личности, устанавливать камеры и т.д. Но что, если ваша база данных не находится в prem? Затем, по крайней мере, используйте отдельные базы данных для внутреннего и внешнего использования. Требуйте от авторизованных пользователей подключения к вашей базе данных с использованием безопасных подключений на основе аутентификации клиента через VPN. И помните: разрешайте доступ только тем, чьи роли этого требуют!

16. Защитите свои веб-приложения и формы от распространенных атак на базы данных

Помните, мы упоминали, что злоумышленники всегда ищут самую простую точку входа? Одним из таких методов является поиск ошибок SQL-инъекций в веб-приложениях вашего сайта, которые они могут использовать. Некоторые способы повысить защиту вашей базы данных от методов SQL-атак включают:

- Использование параметризованных запросов к базе данных

- Очистка входных данных веб-приложения

- Поддержание в актуальном состоянии ваших внутренних компонентов (библиотек, фреймворков, программного обеспечения для баз данных и т.д.)

17. Используйте пользовательские порты, чтобы уменьшить беспорядок в журналах и ограничить автоматические атаки

Ни для кого не секрет, что киберпреступники любят нападать на “низко висящие плоды”, то есть на веб-сайты и базы данных с устаревшими, дрянными или вообще несуществующими механизмами кибербезопасности. Почему? Потому что это легкая добыча. Это все равно, что акула нападает на раненого тюленя, а не на здорового, трудоспособного тюленя, который может дать отпор.

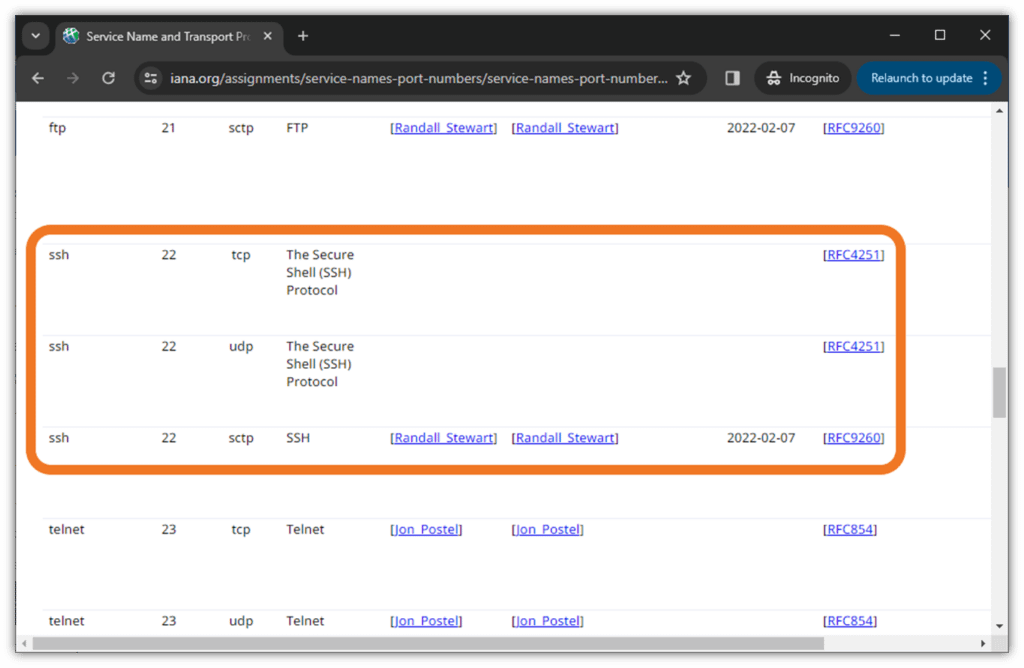

Использование номеров портов по умолчанию представляет собой одну из самых простых возможностей для злоумышленников. Порты позволяют передавать информацию между веб-сайтом и подключающимся к нему браузером. Например, порт, обычно используемый для протокола secure shell (SSH), – это порт 22. Например, IONOS рекомендует изменить его на порт в диапазоне от “1024 до 65536”. Согласно Рекомендациям IANA по распределению номеров портов TCP и UDP, “Общеизвестные порты назначаются IANA в диапазоне 0-1023”, поэтому лучше избегать их использования для развертывания или выпуска продукта.

Проще говоря, изменение номеров портов по умолчанию на пользовательские – это способ создать уровень безопасности за счет скрытности.

Однако важно отметить, что технически сканирование портов само по себе не является угрозой; это метод разведки, который предоставляет злоумышленникам информацию, которую они могут использовать против вас. Хотя изменение номеров портов не останавливает плохих парней, которые полны решимости выяснить, какие порты вы используете, это устраняет парней, девчонок и ботов, которые массово сканируют порты по умолчанию. Итак, почему бы не закрыть это окно и не дать злоумышленникам потенциальный доступ к вашему сайту или веб-сервисам?

Чтобы выяснить, какие номера портов использовать, ознакомьтесь с Реестром названий служб Управления по присвоению номеров в Интернете (IANA) и номеров портов транспортного протокола, чтобы узнать, какие номера не используются для других служб.

Заключительные рекомендации о том, как обезопасить свой веб-сайт

Раньше потенциальные клиенты могли просматривать ваши объявления на Желтых страницах или следовать рекомендациям членов семьи и друзей. Хотя сарафанное радио по-прежнему играет решающую роль, ваш веб-сайт часто создает первое впечатление о вашей компании у клиентов.

Вот почему важно иметь информативный, полезный, хорошо работающий и безопасный веб-сайт. Никому (включая меня) не нравится получать уведомления о том, что компании, веб-сайтами или услугами которых они пользовались, были скомпрометированы. Если вы предпримете шаги, чтобы сделать свой веб-сайт, веб-приложения и другие цифровые активы максимально безопасными сейчас, вы сможете избежать подводных камней и проблем безопасности, которые в будущем приведут к утечкам данных.